”DVWA学习笔记“ 的搜索结果

union注入 1、判断是否可以注入: 单引号测试 and 测试 由上判断可以得知存在SQL注入 2、猜解字段长度 order by 2 order by 3 可以猜到字段长度为2 3、爆数据库名、数据库版本信息 a 4、爆表名 ...

结果为:XPATH syntax error: '~admin,gordonb,1337,pablo,smithy',最后的“~”没有出现,所以需要继续查询。1' and updatexml(1,'database()~',3)#的结果为:XPATH syntax error: '()~'结果为:XPATH syntax error...

kali DVWA点击create/Reset DateBase 跳出空白页面,地址栏显示http://localhost/dvwa/setup.php#,创建一个普通用户,这里就是三条数据库命令,大二学的数据库又还给老师了,有点印象但是不多哈哈哈。

DVWA-暴力破解-对‘g0tmi1k’文章的学习笔记概要事先准备(Linux命令学习)思想及相关概念解题过程HydraPatatorBurp Suite自写脚本 g0tmi1k的原文地址 博主g0tmi1k(我叫他“搞牛奶”)的这篇文章是在学习DVWA暴力...

DVWA-XSS XSS概念:由于web应用程序对用户的输入过滤不严,通过html注入篡改网页,插入恶意脚本,从而在用户浏览网页时,控制用户浏览器的一种攻击。 XSS类型: 反射型XSS:只是简单地把用户输入的数据反射给浏览器,...

DVWA-CSRF学习笔记 一、CSRF(跨站请求伪造) CSRF(跨站请求伪造),是指利用受害者尚未失效的身份认证信息(cookie、session会话等),诱骗其点击恶意链接或者访问包含攻击代码的页面,在受害人不知情的情况下以受害人的...

一、文件包含与漏洞 文件包含: 开发人员将相同的函数写入单独的文件中,需要使用某个函数时直接调用此文件,无需再次编写,这种文件调用的过程称文件包含。 文件包含漏洞: 开发人员为了使代码更灵活,会将被包含的文件...

DVWA-文件包含学习笔记 一、文件包含与漏洞 文件包含: 开发人员将相同的函数写入单独的文件中,需要使用某个函数时直接调用此文件,无需再次编写,这种文件调用的过程称文件包含。 文件包含漏洞: 开发人员为了...

结果为:First name:user_id,first_name,last_name,user,password,avatar,last_login,failed_login。...结果为:First name: admin,gordonb,1337,pablo,smithy。结果为:First name: guestbook,users。...

DVWA-暴力破解 1.暴力破解 2.burp安装证书 3.万能密码 一、暴力破解 burp四种暴力破解类型: sniper 一个字典,两个参数,先匹配第一项再匹配第二项 Battering ram 一个字典,两个参数,同用户名同密码 ...

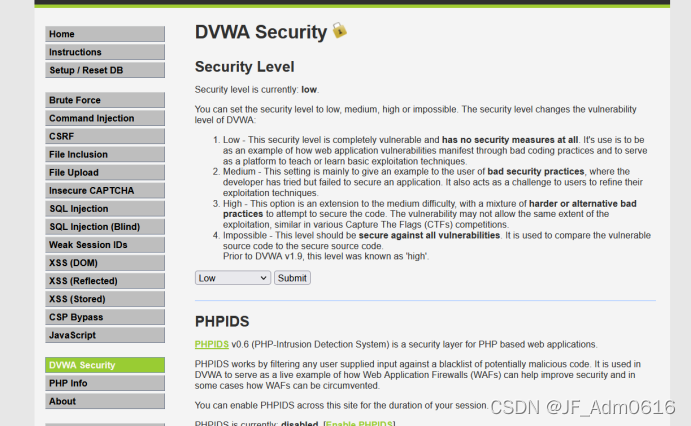

DVWA-命令执行 原理: web服务器没有对用户提交的数据进行严格的过滤,造成调用操作系统的命令或者在操作系统恶意拼接拼接命令,以达到攻击者的目的。 1.将DVWA的级别设置为low 1.2查看源代码,可以看到没有对参数...

File Upload File Upload,即文件上传漏洞,通常是由于对上传文件的类型、内容没有进行严格的过滤、检查,使得攻击者可以通过上传木马获取服务器的webshell权限,因此文件上传漏洞带来的危害常常是毁灭性的,Apache...

DVWA-文件上传学习笔记 将DVWA的级别设置为low 1.分析源码,把网站根目录和上传的到的目录以及文件名进行拼接,然后判断文件是否上传到新的位置,可以看出没有对文件上传做任何过滤 2.编写php一句话木马,然后...

原理: web服务器没有对用户提交的数据进行严格的过滤,造成调用操作系统的命令 或者在操作系统恶意拼接命令,以达到攻击者的目的。 low <?... if( isset( $_POST[ 'Submit' ] ) ) { // Get input ...

下了个新版的DVWA看了下,发现新增了好几个Web漏洞类型,就玩一下顺便做下笔记,完善一下之前那篇很水的DOM XSS文章,虽然这个也很水 :) 基本概念 DOM,全称Document Object Model,是一个平台和语言都中立的...

学习使用sqlmap,自己搭建了虚拟机环境,利用DVWA网站进行了最简单的注入,如下是自己的学习笔记。 1.尝试注入 sqlmap -u "http://10.18.115.225/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit&...

dvwa 代码审计:安全级别为low <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get input $target = $_REQUEST[ 'ip' ]; // Determine OS and execute the ping command. if( stristr( php_uname( 's' )...

一、file upload(low) 先尝试上传<?...>...发现上传失败,并提示限制上传文件类型为JPEG或PNG 打开burp suite抓包,发现Security等级为impossible,哈哈哈打扰了 ...上传成功 二、file upload(medium) ...

0x0 前言kali安装完成,下面要进行实战操作了,喵~~(OWASPBWA请直接跳到第八部分)#既然你诚心诚意的问了,我们就大发慈悲的告诉你!#为了防止世界被破坏!#为了守护世界的和平!#贯彻爱与真实的邪恶!...

一.判断是否存在注入,注入是字符型还是数字型 若是数字型,用+ - * /判断是否存在注入。 Tip:但是这里需要注意的是,在URL中“+”是有特别含义,它表示的是空格。所以在URL中我们需要使用“%2B”来代替“+”。...

【白帽子学习笔记13】DVWA 存储型XSS(跨站点脚本攻击) 文章目录【白帽子学习笔记13】DVWA 存储型XSS(跨站点脚本攻击)什么是存储型XSSDVWA实战安全级别:LOW安全级别:M 什么是存储型XSS 长时间存储在服务器端 ...

DVWA-基于布尔值的盲注与基于时间的盲注学习笔记 基于布尔值的盲注 一、DVWA分析 将DVWA的级别设置为low 1.分析源码,可以看到对参数没有做任何过滤,但对sql语句查询的返回的结果做了改变,此次不能简单的通过...

推荐文章

- MacOS 系统成功安装 tensorflow 步骤_mac装tensorflow-程序员宅基地

- ES(Elasticsearch)7.6.1安装教程_安装elasticsearch-程序员宅基地

- spring boot>>RabbitMQ中间件发送验证码_basevo依赖-程序员宅基地

- uiautomatorviewer拉取手机竖屏却显示为横屏的问题_uiautomatorviewer方向倒了-程序员宅基地

- 加密技术简介-程序员宅基地

- 使用迭代器Iterator遍历Collection_.keyset().iterator().next()-程序员宅基地

- 日常Java练习题(每天进步一点点系列)_callable的call方法返回值-程序员宅基地

- 已解决Using TensorFlow backend.-程序员宅基地

- ring0下的 fs:[124]_nsfs124-程序员宅基地

- 高德地图打包后不能使用,高德导航View不显示,高德地图导航组件黑屏的问题;_amap.amapwx打包成安卓后无法使用-程序员宅基地